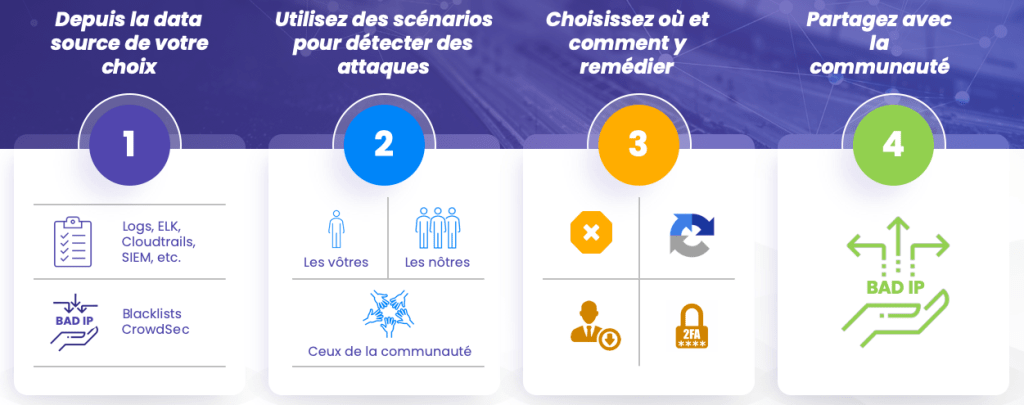

CrowdSec est un nouveau projet de sécurité conçu pour protéger les serveurs, services, conteneurs ou machines virtuelles exposés sur Internet. Par certains aspects, c’est un descendant de Fail2Ban, projet né il y a seize ans. Cependan, il propose une approche plus moderne, collaborative et ses propres fondamentaux techniques afin de répondre aux contextes modernes. L’outil est open source (sous licence MIT) et gratuit, disponible pour GNU/Linux (macOS et Windows figurent sur la feuille de route) car notre but est de rendre la sécurité accessible au plus grand nombre.CrowdSec, écrit en Golang, est un moteur d’automatisation de la sécurité, qui repose à la fois sur le comportement et sur la réputation des adresses IP. Le logiciel détecte localement les comportements, gère les menaces et collabore également au niveau mondial avec son réseau d’utilisateurs en partageant les adresses IP détectées. Ceci permet alors à chacun de les bloquer de manière préventive. L’objectif est de bâtir une immense base de données de réputation IP et d’en garantir un usage gratuit à ceux participant à son enrichissement.

Source : CrowdSec : la cybersécurité collaborative, open source et gratuite pour Linux – LinuxFr.org

Merci Olivier pour le partage.

Cela semble intéressant et prometteur, à lire plus tard.

Et aussi a considérer pour mes serveurs 🙂